Die Nutzung einer Cloud spart Anwendenden Zeit und Geld. Einfach und schnell können mit modernen Cloud-Diensten selbst komplexe Anwendungen umgesetzt werden – ein Weg, den viele innovative Unternehmen wählen, um wettbewerbsfähig und erfolgreich zu bleiben. Doch der Einsatz der Cloud erhöht gleichzeitig die Komplexität: Die Kontrolle über abstrakte Cloud-Ressourcen ist anspruchsvoll und vielschichtig, insbesondere kleine und mittelständische Unternehmen setzten deswegen häufig auf Compliance-Tools, um die Herausforderungen der Cloud zu meistern.

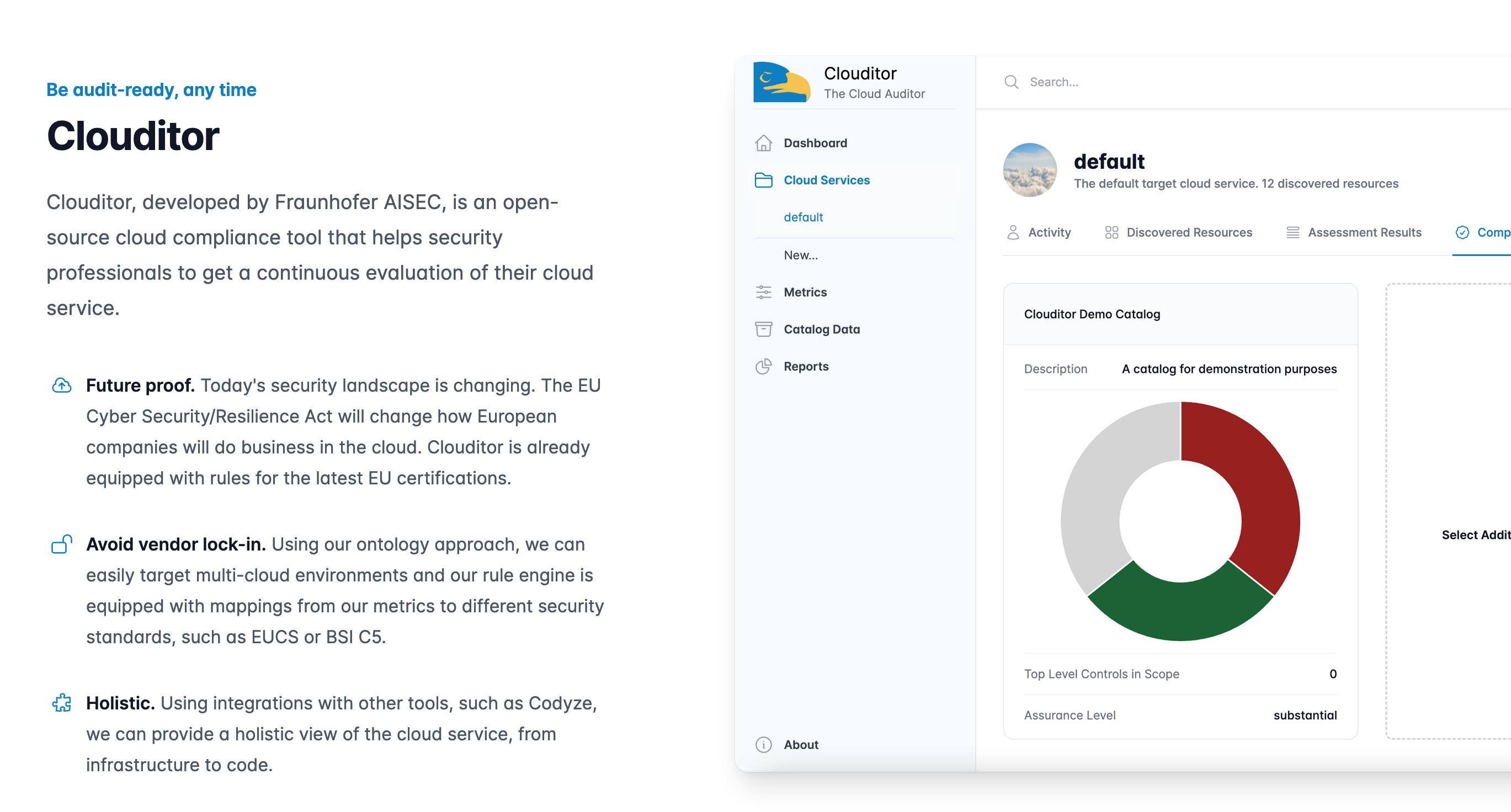

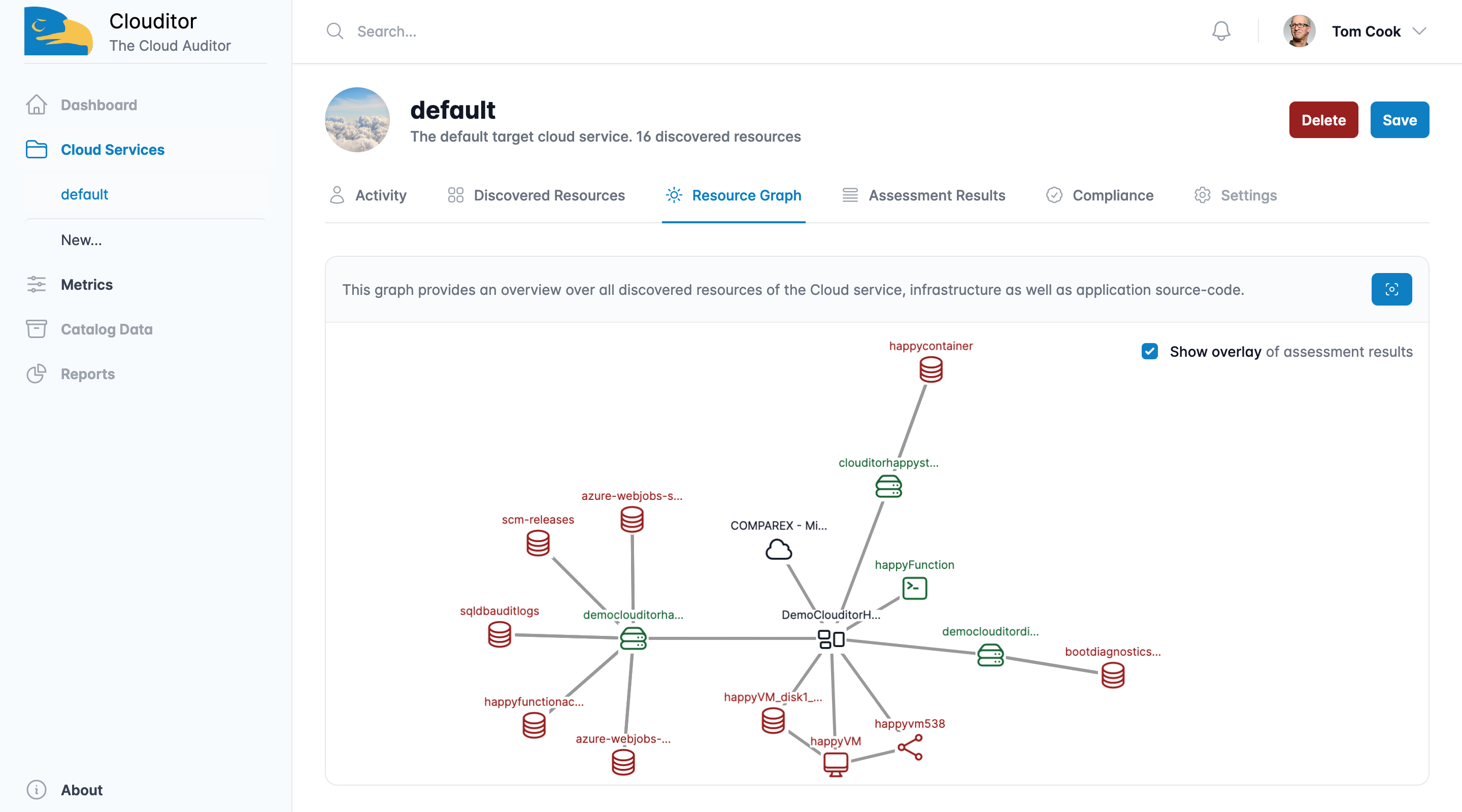

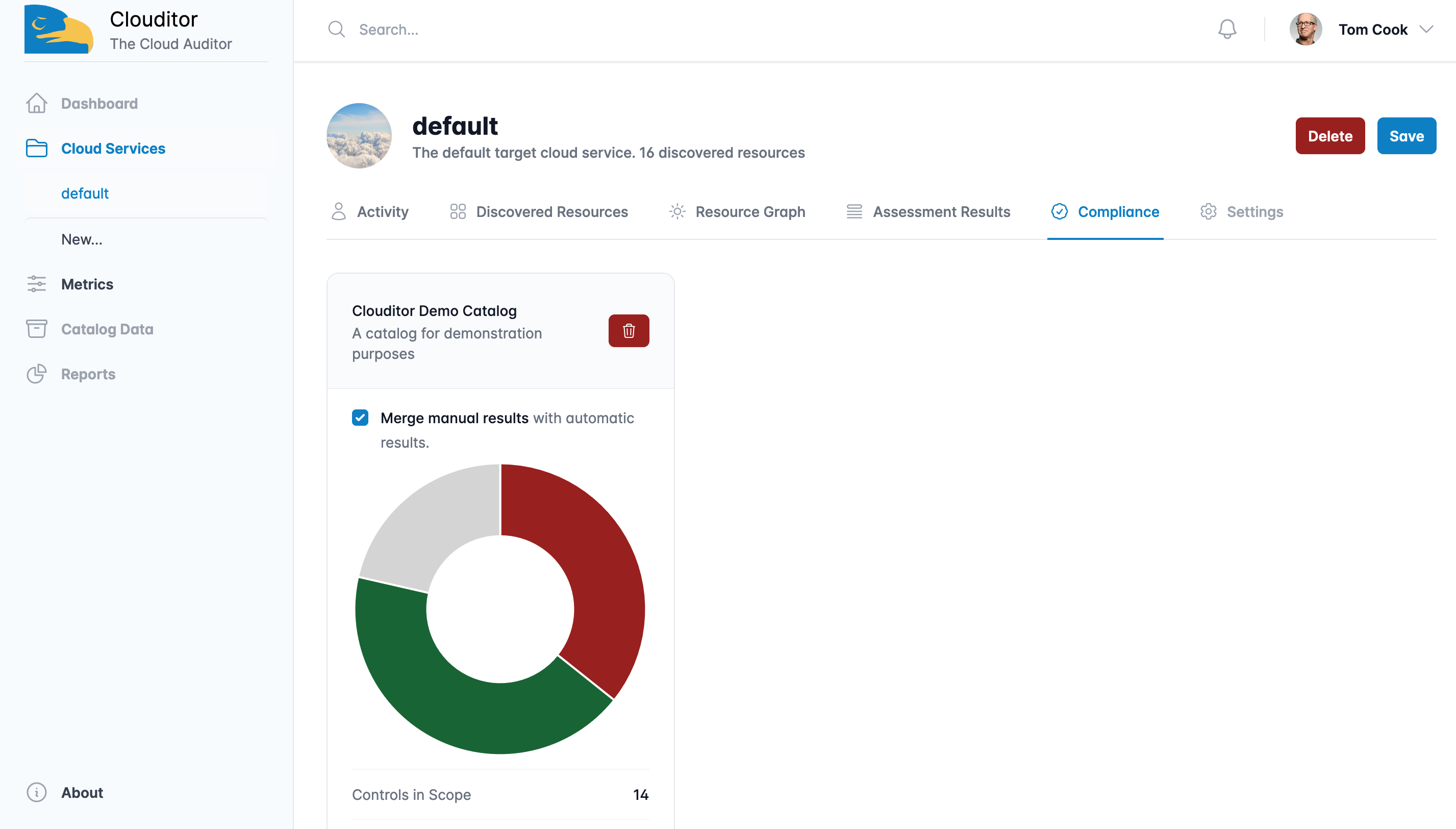

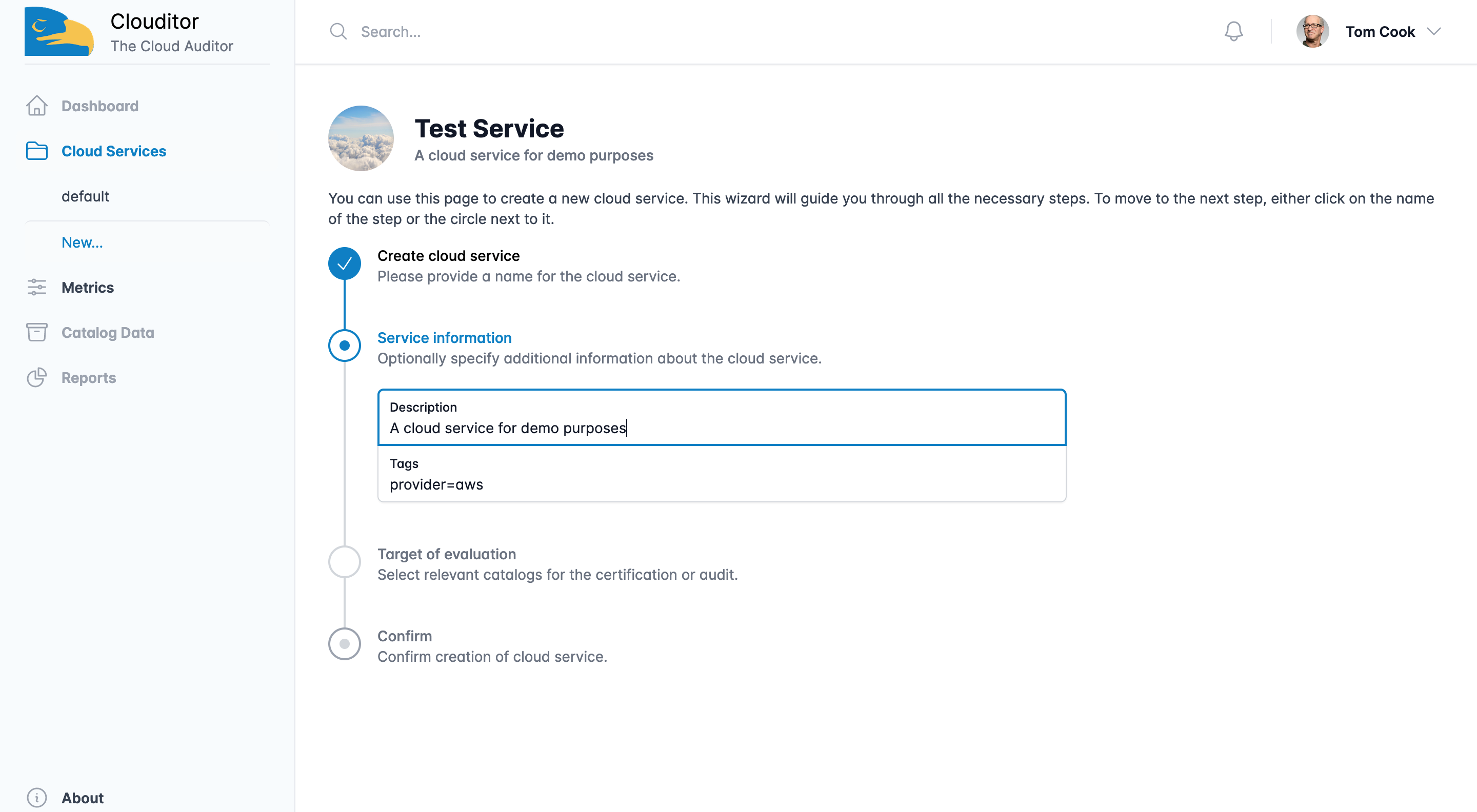

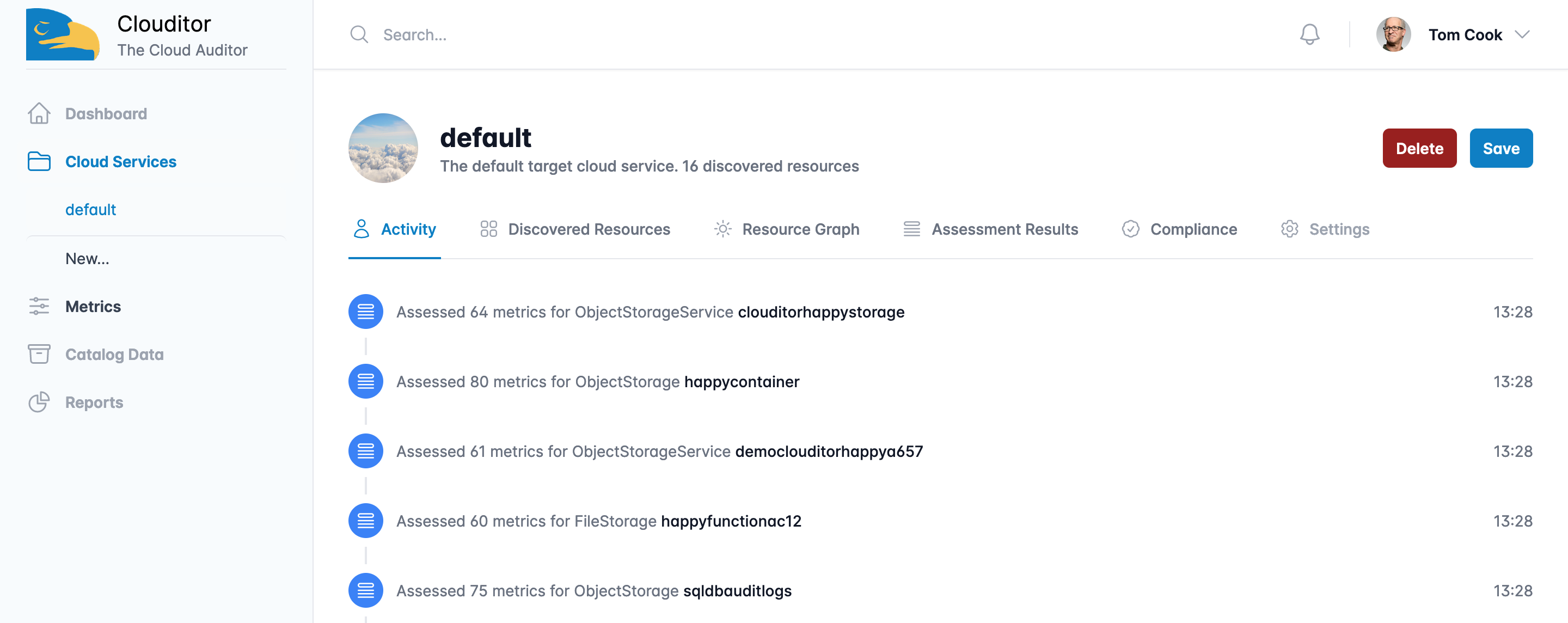

Oft lassen sich wichtige Fragen wie etwa »Ist meine Anwendung in der Cloud gegen Angriffe geschützt?« oder »Verhält sich ein Dienst wie per SLA zugesichert?« nicht eindeutig beantworten. Hier setzt der Clouditor an, ein Assurance-Werkzeug, das Ihren Produkten und Anwendungen automatisiert kritische Fragen stellt und die Antworten darauf genau auswertet. Es führt automatisierte Prüfungen Ihrer Cloud-Dienste durch und speichert und virtualisiert die Ergebnisse, um sie beispielsweise für Zertifizierungsaudits aufzubereiten.

Fraunhofer-Institut für Angewandte und Integrierte Sicherheit

Fraunhofer-Institut für Angewandte und Integrierte Sicherheit